Boule de Cristal Securité Internet 2012

Boule de Cristal Sécurité Internet 2012

Bonjour à tous; Recevez tous mes vœux de santé et de prospérité pour 2012 🙂

Comme chaque année un certain nombre d’experts font des prévisions sur le futur de leur métier

et bon nombre de ces prévisions s’avèrent justes… ou pas. A mon tour de vous proposer cet exercice pour la sécurité sur Internet et la sécurité des systèmes d’information…

Prévision #1: la fin du « login-passoire ».

Sur le web il existe deux types d’usages de l’authentification: Typiquement l’on veut revenir

sur un site où l’on s’est inscrit et être identifié en tant que membre ou client, auquel cas l’identifiant et le mot de passe ne servent qu’à cette fin. Le site web ainsi que l’utilisateur ont

tout intérêt à rendre ce retour aussi simple que possible; Des outils comme « LastPass » https://lastpass.com/ que j’utilise permettent justement cette centralisation des mots de passe et le single

sign-on automatique (y compris le remplissage de formulaires d’ailleurs). Bon ça fait des années que les utilisateurs se plaignent d’avoir à mémoriser des mots de passe pour tous les sites et

qu’ils mettent quasiment le même mot de passe partout… ça fait des années qu’on attend également « la » solution miracle pour en terminer avec le « login-passoire »… Mais je pense que cette fois

on va y arriver…

Prévision #2: les premières authentifications fortes « grand public » sur le web.

Pour renforcer l’authentification basée sur le login-mot de passe, on doit ajouter un élément

physique (token) ou biométrique notamment lorsque le site en question permet des opérations financières ou l’accès à une messagerie ou à des données sensibles.

De nombreuses entreprises ont déjà adopté des systèmes de token pour leurs extranets, mais ces

systèmes peinent à s’imposer dans le grand public, tout simplement à cause des coûts de diffusion des tokens (un token par personne et par site), des coûts de logistique (expédition du token et

support en cas de perte), des problèmes d’harmonisation (on ne peut pas avoir 150 tokens différents sur soi ou chez soi)… et enfin des problèmes de mobilité (pas question de transporter tous

ces tokens en déplacement…

Voici la liste des mots de passe les plus utilisés en France (source Splashdata 2010):

1. password

2. 123456

3. 12345678

4. qwerty ou azerty

5. abc123

6. monkey

7. 1234567

8. letmein

9. trustno1

10. dragon

11. baseball

12. 111111

13. iloveyou

14. master

15. sunshine

16. ashley

17. bailey

18. passwOrd (le “O” est un zéro)

19. shadow

20. 123123

21. 654321

22. superman

23. qazwsx

24. michael

25. Football

26. bonjour

Alors que les banques et des jeux d’argent en ligne ne proposent que des authentifications au

mieux en « soft token » (la fameuse grille à cliquer où les chiffres changent de place à chaque fois) et le chiffrement des flux en https au lieu de http au moins au moment de la saisie de la

crédentité (identifiant et mot de passe associé), il s’agit de proposer un véritable token physique aux « usagers » du web.

Quatre technos se dégagent à l’heure actuelle toutes potentiellement valables:

1- L‘utilisation du

smartphone (ou à défaut du téléphone portable) comme deuxième canal. Autrement dit, le fournisseur envoie un SMS ou un message au smartphone avec un code valable une

fois (OTP – one time password) et l’utilisateur confirme en saisissant ce code sur la page web en attente. Ce système est de plus en plus utilisé lors des paiements 3Dsecure et a fait son apparition sur Facebook pour valider un compte. Il est alors beaucoup plus difficile pour l’attaquant d’intercepter à la fois les flux

sur internet et simultanément les SMS ou autres sur le téléphone de sa « cible ».

Cette notion de « double canal » renforce sensiblement la sécurité des accès notamment par

rapport à la pitoyable « challenge phrase » comme par exemple « quel est votre date d’anniversaire ? » ou bien « quelle est votre ville de naissance ? ». Ce système d’authentification « double canal » a

cependant des contraintes: la couverture téléphonique doit exister au moment de l’action d’authentification ce qui est quasi évident en Europe ou aux USA, mais moins dans d’autres pays… Le

roaming des données et des SMS doit être beaucoup moins coûteux: pas question de dépenser 5 euros pour valider un achat de 5 euros… Si l’attaquant trouve le numéro du portable associé, il peut

envoyer un faux message (phishing) à sa cible pour infecter le téléphone également et répondre au double challenge à la place de l’utilisateur.

Enfin, si le téléphone est dérobé il contient potentiellement toutes les possibilités de

s’authentifier aux sites de l’utilisateur victime d’autant plus qu’il est mal protégé par son PIN code (source Daniel Amitay – 2011):

• 1234

• 0000

• 2580

• 1111

• 5555

• 5683

• 0852

• 2222

• 1212

• 1998

Ces 10 PIN codes représentent à eux seuls 15% des choix des utilisateurs de tous les PIN codes

des téléphones !

Du côté des bonnes nouvelles, l’utilisation d’un smartphone pour s’authentifier permet

d’homogénéiser à la fois les tokens mais aussi les procédures d’authentification puisque le numéro de téléphone (MSISDN) est unique et valable dans le monde entier. Voici enfin un identifiant unique et universel et vérifiable en termes d’AVS (vérification d’adresse et d’identité auprès de l’opérateur) !

Des startup comme GENMSECURE (www.genmsecure.com) proposent ce type de solutions basées sur le double canal avec

OTP.

2- Le device

fingerprinting sorte d’ADN des objets électroniques. Il s’agit de considérer que chaque appareil connecté dispose de caractéristiques uniques (MAC address réseau, identifiant du

processeur, etc…) le rendant spécifique à un utilisateur qui le possède. En faisant un extrait de ces caractéristiques et en les associant à un compte, on obtient au moins une trace et au mieux

un token physique des activités de ce compte. Autrement dit, au moment de la demande de login – mot de passe, on vérifie que c’est bien le même matériel qui s’était connecté la dernière fois et à

défaut on demande à l’utilisateur de valider son nouveau matériel ou de l’alerter du fait qu’un autre matériel que le sien essaie d’accéder à son compte. A titre d’exemple, Google, Salesforce.com

et iTunes (Apple) ont introduit ce type de vérifications en 2011… Des éditeurs comme LOGIN PEOPLE (www.loginpeople.com) proposent ce type de solutions.

3- Les flashcodes.Vous connaissez ces sortes de « timbres » qui ornent les affiches dans la rue ou bien qui sont utilisées pour les billets de TGV ? Il s’agit

en fait d’un type de « code barre » dénommé QR Tag (quick response tag). On peut le lire facilement avec l’appareil photo d’un smartphone, ce qui évite notamment sur ce type d’appareil la saisie

fastidieuse d’une URL ou autre saisie. On peut donc imprimer ce type de tag sur un papier pour rendre infalsifiable une donnée imprimée comme on le ferait pour un watermarking, un checksum ou une

clef RIB. Les applications sont nombreuses notamment dans l’e-ticket. Ceci dit, la lecture étant aisée il va falloir ajouter au tag une zone de code qui sera cryptée et qui permettra au logiciel

du fournisseur de vérifier l’authenticité du document. La question est: peut-on fabriquer un faux billet d’accès au cinéma, au train, au stade etc… ? La réponse est « oui » si on est capable de

« cloner » le contenu, et donc « oui » puisque ce contenu est lisible par n’importe quel smartphone muni d’un appareil photo. La réponse est « non » si le contenu du tag est accompagné d’une zone

cryptée que seule l’application du fournisseur peut décoder. A votre avis est-ce que c’est le cas des billets de TGV ? 😉

4- La biométrie.Ceci nous amène au quatrième type de « token » possible, à savoir l’utilisation des caractéristiques biométriques d’une personne pour

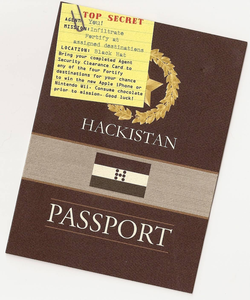

l’identifier sur un site web (ou autre), en plus de sa crédentité (login-mot de passe). La question est la même: peut-on cloner une empreinte biométrique ? La réponse est « oui » (rfidiot.org) :

Le passeport biométrique britannique a été cloné preuve à l’appui. Et le passeport

français ? 😉 Ce qui est sûr c’est que « cloner » ne veut pas dire « modifier » et donc les empreintes etc. ne correspondront pas entre l’affichage et la valeur

stockée dans la puce (si puce il y a) ou dans le fichier consulté (là c’est sûr sauf à pirater le fichier central !). Ce qui m’amène à deux remarques : la réticence

« viscérale » des gens à ne pas se faire enrôler biométriquement avec tout le subconscient «Big Brother » qui va avec provoque une défiance pour tous ces systèmes biométriques.

Lorsqu’il s’agit de l’entrée dans un pays (les USA par exemple)… on a le choix… de ne pas y aller !

Mais lorsqu’il s’agit de s’identifier à un site web, pourquoi leur donnerais-je mes

empreintes ?! J’ai bien écrit « identifier » et c’est là toute la nuance et la source du malentendu. Lorsqu’on regarde le cahier des charges de la carte d’identité biométrique on

nous explique qu’il y aura une zone pour « l’identification d’état civil» lors d’un contrôle d’identité (rôle premier et normal d’une carte d’identité) et une zone d’identification

« commerciale » utilisable pour le commerce électronique ou autres usages. On lit le même terme « d’identification » dans différentes publications de l’ANSSI (l’agence

nationale de sécurité des systèmes d’information) ou même dans la loi sur la confiance en l’économie numérique (LCEN) ou dans différents décrets d’application.

Identification ou authentification

?

Il s’agit à mon sens d’une grave bévue de parler

« d’identification » sur Internet. L’acheteur veut bien « s’authentifier » c’est-à-dire

qu’il rapproche son action d’achat de moyens de paiement qu’il contrôle ou bien qu’il est bien l’utilisateur qui s’est inscrit sur ce site préalablement et qu’il revient le visiter ou rechercher

son abonnement ou autre (actes récurrents). Mais l’internaute ne désire pas être « identifié », car il ne souhaite pas nécessairement que le fournisseur (l’e-marchand) connaisse son

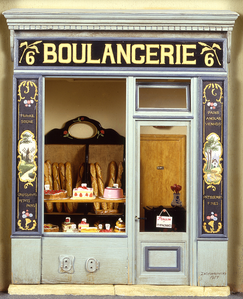

identité ou ses coordonnées. Tout ce qui compte dans un magasin et aussi sur Internet c’est « Bonjour je voudrais une baguette de pain pas trop cuite

– Voilà, c’est 0,85€ – merci au revoir » et non pas « Bonjour je voudrais une bagu… – Vos papiers ! »… Je caricature à

peine…

Autrement dit, les internautes n’ont aucunement besoin de décliner leur identité pour faire un

achat sur Internet ou autre. Les fournisseurs n’ont aucunement besoin de connaître l’identité de leurs acheteurs pourvu que les moyens de paiement soient effectifs.

Le troisième élément est un facteur global de sécurité sur Internet : Peut-on usurper mon

« authentité » (néologisme que vous avez parfaitement compris) sur Internet à mon insu ? Oui, si à un moment des pirates arrivent

juste à cloner la zone « commerciale » de la future carte d’identité biométrique… Donc au lieu de faire tout reposer sur un système d’identification, il vaut mieux dissocier –pour ces

raisons de réticence à la biométrie et de clonage potentiel de l’e-identité- l’identité et l’authentité.

Je pense que des solutions basées sur les systèmes ci-dessus en mode « authentification » basé sur « l’authentité » (smartphone + device fingerprinting) verront le jour dans les prochaines années et

peut-être même dès cette année avec Paypal… Je prévois également que les systèmes basés sur l’identification (comme la carte d’identité biométrique)

feront un flop dans leur fonction « e-commerce » sauf pour les banques et sauf dans leur déclinaison en Suisse (pour les mêmes raisons 😉

SI vous n’aimez pas le terme « authentité » je propose un autre terme composé que j’ai entendu lors de mon passage chez Mobilegov : « pseudonymat ». Dans tous les cas les internautes ne voudront pas être « fliqués ».

Prévision #3 « Brick & click » : convergence entre le e-commerce et le

commerce physique.

Le lecteur avisé aura remarqué que beaucoup de choses tournent autour du smartphone. Il y a

pratiquement autant de smartphones que d’ordinateurs dans le monde, et de plus leurs ventes (et celles des tablettes associées) explosent, alors que celle des ordinateurs portables stagne, voire

régresse… On voit dès lors que l’on peut utiliser le smartphone dans les actes d’authentification forte, d’achat ou d’e-ticket. Or, le téléphone est capable en plus d’être constamment connecté

à internet, de géolocaliser la personne. Contrairement à la pensée générale qui conseille aux utilisateurs de désactiver cette

fonction, je parie que les utilisateurs vont vouloir la garder active et l’utiliser pour obtenir des « goodies » dans les magasins de

proximité. Voici le scenario: Je passe dans la rue devant « Hippopotamus » pour lequel je me suis inscrit sur leur site avec la carte de fidélité. Le smartphone à travers « Foursquare »

https://fr.foursquare.com/ me signale en

« pop up »: « Bonne année Mauro, nous vous offrons une coupe de champagne aujourd’hui » ou bien « Vente flash

-20% chez Lancel, si vous entrez dans le magasin dans les 15mn » (là j’ai marché jusque place de l’Opéra…)

Non seulement ces applications existent, mais il y a tout un système d’animations qui va avec:

« Vous êtes devenu le « maire » du Starbucks des Capucines », c’est à dire que vous êtes celui qui a fait un « check in » le plus souvent dans ce lieu…

« Vous avez conquis le label « pizzaiolo » parce vous avez fait un « check-in » dans 5 pizzerias différentes… Ces « exploits » vous permettent de cumuler

d’autres « goodies », etc…

De quoi parle-t-on ici ? D’une nouvelle forme de marketing « brick and click » qui mixe à la fois

le magasin « brick & mortar » et le « pure click » sur Internet et ceci une nouvelle fois grâce au smartphone. Ici je dois mentionner Paul-Emile Cadilhac en tant qu’inventeur de ce concept de

« brick & click », puisque dès 1999, il avait introduit des patineurs à roulettes munis d’ordis portables et de webcams connectés à internet dans le magasin du Printemps et que des

internautes pouvaient « manœuvrer » à distance: « Allez au rayon des sacs… montrez-moi l’intérieur du sac…ah oui c’est pratique… vous pouvez me montrer

le rouge là-bas ? »; Ainsi l’internaute de Valparaiso pouvait regarder et acheter un sac à distance comme si elle avait visité effectivement la magasin… Paul-Emile avait raison trop tôt,

comme beaucoup de visionnaires, mais maintenant le « brick & click » est à nos portes !

Toujours dans le thème de la convergence et du géopositionnement je voulais vous parler du

« geocaching », mais… oups je viens de me faire piquer le poste de « maire » du Starbucks Capucines ! j’y retourne de ce pas pour

faire un nouveau check in et reprendre ma place !

Bonne année 2012 à tous en espérant que la prévision de fin du calendrier Maya ne se réalise

pas et que 2012 ne soit donc pas la dernière 😉 ou pas ?!

Mauro Israel – Expert Sécurité FIDENS – www.fidens.fr