Mythes & légendes sur les hackers

Ce document est un extrait du livre collectif « Mythes et légendes des TIC » développé dans le cadre de l’association Forum ATENA.

Mythes & légendes sur les hackers

par Mauro Israel

Eh oui, il faut bien l’admettre : je suis un hacker ! Mais qu’est ce que ça veut dire au juste ? Est-ce mal ? Est-ce illégal ?

MYTHE N° 1 :

Les hackers sont des délinquants…

Non, les hackers sont en fait des esprits curieux

Revenons à la source : Dans les années 60, un groupe d’ingénieurs du MIT (Massachusetts Institute of Technology) de Boston désigne ainsi les personnes qui essaient

de « hacker » c’est-à-dire « d’analyser » (ce qui vient du grec « découper en plus petites parties ») un système complexe. L’idée du hacker est de comprendre le fonctionnement d’un système –dans

ce cas informatique-afin d’en repérer les failles et autres dysfonctionnements.

La Request for Comments RFC 1392 (les RFC sont les règles écrites d’Internet) décrit même le hacker comme «[une] personne qui se plaît à avoir une

connaissance intime du fonctionnement interne d’un système, les ordinateurs et les réseaux informatiques en particulier. »

Aujourd’hui, l’usage courant du mot «hacker» se réfère principalement à des cyber-délinquants dû à une déformation de ce terme de la part des médias. Pour faire de

l’audience ou du tirage, les « exploits » des hackers –ainsi nommés parce que les failles du système « cible » sont divulguées-sont relatés dans la presse, voire à la télévision.

Il y a également différents types de hackers, par exemple les «script kiddies», qui sont en général des adolescents utilisant des programmes de hacking

trouvés sur Internet, avec en fait très peu de connaissances sur le sujet. Un peu comme des « apprentis sorciers » qui utiliseraient une formule magique sans la comprendre…

Il y a également des variantes liées au positionnement éthique du hacker suivant qu’il respecte la loi ou pas: Le « Black Hat » est un hacker « du côté

obscur de la Force » c’est-à-dire qu’il effectue des intrusions dans un système sans l’accord de l’intéressé. Le « White Hat » est au contraire un « hacker éthique » c’est à dire

qu’il intervient à la demande explicite de l’intéressé notamment sous forme de « tests d’intrusion » qui consistent à vérifier la résistance d’un système vis-à-vis des meilleures

techniques de hacking du moment. Cette approche volontariste et pragmatique permet de colmater les brèches de sécurité sans perdre de temps dans des analyses de risque, puisque la menace est

avérée et formalisée : « que peut faire un hacker depuis internet de dommageable à mon système et comment y remédier ? ». Une variante de ces tests d’intrusion permet également de

vérifier la résistance du système depuis l’intérieur, par exemple par la tentative d’intrusion d’un informaticien, mais ceci est une autre histoire… On raconte que les termes « Black Hat

» et « White Hat » proviennent du feuilleton en noir et blanc « Eliott Ness » où les « gentils » avaient des chapeaux blancs et les « méchants » des chapeaux noirs, afin

que le téléspectateur puisse les distinguer notamment dans les scènes de fusillade ! Il existe également une population de hackers intermédiaire dite « Grey Hat », qui tantôt effectue des actions

d’intrusion illégales, tantôt des actions commanditées.

Ne me demandez pas dans quelle catégorie je me situe ! En fait si on reprend le jargon naval, les « pirates » des uns étaient les « corsaires » des autres et

inversement… Tout est donc une question de point de vue et de respect de la Loi. Mais est-ce éthique ou non de contourner les filtres d’un système d’information d’un dictateur afin de montrer au

monde ses exactions ? De Gaulle était considéré comme un « terroriste » par le régime de Vichy… Pour moi un hacker doit agir avant tout dans l’intérêt de la vérité et contre l’hypocrisie

d’une fausse sécurité étayée par des affirmations gratuites et non démontrées.

Mon premier hacking a été relaté dans beaucoup de medias y compris à la télévision. Je m’étais rendu compte alors que les 3614, 3615, 3616 du Minitel étaient des

PAD accessibles directement par leur numéro. Comme j’habitais dans le « 92 », j’ai essayé « 192000001 »… Et je tombe sur la page d’accueil d’une base de données EDF. Le système était sous GCOS 6

–que j’avais appris à l’Armée quelques mois auparavant-et me demandait tout simplement un login-mot de passe. Avec le Minitel inutile de vous dire que c’était un peu lent d’essayer des millions

de mots de passe, donc je commence avec une lettre, et je tape « A » puisque c’était le début de l’alphabet… C’était le bon mot de passe !!! J’ai vu défiler tous les « little links » de

la base de données, en fait les comptes de tous les clients EDF !

J’en ai alors parlé à quelques ingénieurs du « Solex Crack Band », dénommé ainsi puisque nous travaillions pour les carburateurs Solex à essayer de mettre

au point le « carburateur idéal » avec les premiers micro-ordinateurs… A l’époque le terme de « hacker » n’existait pas, alors nous étions plutôt des « crackers » (des casseurs) ou des «

phreakers », le « ph » début de « phone » étant lié au craquage des systèmes téléphoniques et notamment des cabines (essentiellement pour ne pas payer l’accès à

l’international). Notre « vocation » provenait du film « Wargames » où un adolescent compose tous les numéros de téléphone pour finir par pénétrer par hasard dans l’ordinateur du

Pentagone qui simule une guerre nucléaire…

Visiblement l’un d’entre nous en a parlé à quelqu’un, qui connaissait quelqu’un, qui connaissait… un journaliste, puisqu’au final Paris-Match a fait un article,

puis la télévision (le « France Télévisions » de l’époque) est venue tourner un double reportage : « D’un côté on voyait un Minitel qui défilait tous les comptes EDF des clients (floutés), et de

l’autre la réaction de l’hébergeur –Telesystemes-qui dans un premier temps prend cela à la rigolade et dit que « c’est impossible », puis blêmit et finalement demande l’arrestation des

ces « délinquants pubères» ! Un grand moment de télévision 😉 Heureusement que nos visages étaient floutés et que les journalistes n’ont pas divulgué nos adresses…

Encore faudrait-il qu’il y ait eu « délit » : en effet la Loi Godfrain qui institue le crime informatique «intrusion ou tentative d’intrusion dans un système de

traitement de données » ne date que de 1985… Avant cette date les hackers n’étaient pas juridiquement des délinquants.

Est-ce que éthiquement c’est mal de dénoncer une faille patente d’un système d’information ? Si on en croît la Loi et les jugements issus des affaires de hacking en

France, j’en déduis qu’au contraire c’est faire preuve de civisme. Par exemple dans l’affaire KITETOA contre TATI, le hacker a été relaxé parce que TATI et son hébergeur

n’avaient pas suffisamment protégé leur système et notamment les données de leurs clients. Il suffisait d’utiliser un simple navigateur pour le prouver, en ajoutant à la fin de

l’URL l’accès à une métadonnée comme « :$DATA » ; Par exemple : http://www.tati.fr:$data

Cette simple commande était accessible à n’importe qui sans outil spécialisé de piratage, ce qui permettait de visualiser l’intégralité de la base de données

clients… Cette faille était bien connue à l’époque et cet « exploit » était à la portée de n’importe quel curieux du fonctionnement d’Internet. Le problème c’est que « KITETOA » l’a publié sur

son site (en masquant les coordonnées des clients) et s’est ainsi attiré les foudres de TATI et de la justice.

Cet exemple montre bien la problématique du « full disclosure » autrement dit : doit-on exposer les failles de sécurité sur internet ou dans les medias ?

Serge Humpich en sait quelque chose lorsqu’il a voulu dénoncer les failles de l’algorithme B0’ de la carte bancaire… Garde à vue, saisie de ses ordinateurs, prison avec sursis… ça ne donne pas

envie de s’exposer ! Et pourtant les hackers ne peuvent pas s’en empêcher, ça fait partie du personnage : il s’agit d’une envie irrépressible de montrer qu’on a trouvé une

faille. Plus la faille est grosse et plus elle touche une entité « respectable », plus la jouissance est forte !

MYTHE N° 2 :

les hackers sont bien des délinquants…

La réalité est que les mises en garde des hackers ne sont pas écoutées

Voici un exemple qui illustre bien ce phénomène et aussi les réactions incroyables des institutions concernées : Deux hackers Italiens – Andrea Barisani et Daniele

Bianco …. ont montré en 2007 comment avec quelques euros de matériel radio on pouvait injecter du trafic TMC-RDS dans les GPS des voitures, et créer ainsi potentiellement un désordre

total en annonçant des fausses nouvelles et éventuellement en détournant le trafic ou bien en créant la panique en indiquant un attentat ou un crash aérien…

La démonstration était ponctuée de clips vidéo, où l’on voyait, en vrai, nos deux acolytes l’un au volant de sa voiture, et l’autre en train de lui envoyer de faux

messages à travers le récepteur RDS. A un moment, il y avait une annonce de « combat de taureaux », pour bien montrer que cette annonce était complètement farfelue et erronée !

Ce qui pose problème, est que n’importe qui capable d’émettre un signal radio, est capable d’injecter ces informations sur les GPS embarqués des

voitures, et que l’on peut également imaginer injecter d’autres informations dans cette même voiture puisque le « bus » est commun à plusieurs fonctions dont le GPS.

Croyez-vous que les autorités compétentes (à Genève) ont rectifié ou crypté ou protégé les communications TMC ? Pas du tout ! Andréa m’a montré la lettre de réponse

de TMC suite à leur missive qui leur exposait le problème avant même que celui-ci ne soit divulgué… Ils ont balayé leurs arguments de dangerosité en estimant que « personne ne le fera

puisque… c’est illégal » !!!

On imagine alors des terroristes en train de polluer les informations du trafic TMC pour amplifier les effets d’un attentat en désorganisant les

secours par des embouteillages monstres… Vous pensez qu’il s’agit d’un délire paranoïaque ? Au moment où j’écris ces lignes, plus de trois ans après la divulgation de la faille, rien n’a

été modifié : Pourquoi prendre ce risque insensé ? Pourquoi ne pas en parler dans les medias pour faire réagir les autorités ?

Richard Clarke – ex conseiller spécial à la sécurité à la Maison Blanche des présidents Clinton et Bush – complète bien cela. Les menaces pesant sur le cyberespace

ne sont pas évaluées correctement par les gouvernements actuels : « they did not get it » -Ils n’ont pas pigé…

En fait, ni les gouvernements, ni les entreprises n’évaluent correctement les risques informatiques et comptent sur la chance de n’être pas visés par une attaque :

« on n’a rien de confidentiel chez nous », ou bien cherchent à étouffer ou à décrédibiliser l’information

de la faille avérée.

Un exemple patent est celui de HSBC à Genève. Un informaticien dénommé Hervé FALCIANI, par une simple commande SQL SELECT, en tant qu’administrateur système, «

pompe » le fichier des clients de la banque. Ce qui se passe ensuite est confus (tentative de revente du fichier, saisie par le fisc Français ? ) mais il est clair que le fichier des clients

d’une banque où le secret est la base même du métier s’est fait pirater en quelques minutes ! Il y a visiblement un défaut majeur de protection ! Est-ce que les autres banques se sont intéressées

au problème ? « Est-ce possible chez nous ?, Comment se protéger de ce type de consultation par les administrateurs informatiques qui ont tous les droits sur les fichiers ?». En vérité,

la plupart des entreprises et administrations « jouent les autruches » ou bien affirment de manière péremptoire que « ce n’est pas réalisable chez nous parce que nos moyens

de sécurisation sont bien meilleurs…»

MYTHE N° 3 :

les hackers sont toujours des délinquants…

La réalité est que les entreprises –en particulier les banques- cherchent à minimiser et à relativiser toute information sur la facilité avec laquelle on

peut les pirater.

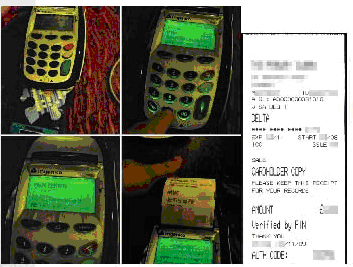

Un autre exemple, qui nous touche tous, est celui, récent, de la faille de sécurité sur les cartes bancaires à puce. Pas les anciennes B zéro’, les nouvelles ! Cela

fait plusieurs mois que des chercheurs de l’Université de Cambridge ont démontré que l’on pouvait avec un matériel basique – un PC portable, un lecteur de cartes, un terminal de paiement, un peu

d’électronique-fabriquer un système « Man in the middle » qui permet de taper n’importe quel code et obtenir une transaction validée de type « YES CARD » (pourvu que la

transaction ne déclenche pas d’appel au central) :

Voici le matériel utilisé et la séquence modifiée par l’insertion d’un PIN code « forcé » :

Et la preuve de la transaction sous forme de ticket de caisse valide :

En exposant ces faits à la conférence CARDS 2010 à Rome je me suis attiré les remarques acides suivantes : « Il ne faut pas parler de choses mauvaises sur les

cartes à puce au moment même où les banques Italiennes envisagent de passer à la carte à puce », ou bien « En vrai, ce n’est pas réalisable car les hackers se feraient repérer dans une

boutique avec ce matériel… » ou alors « Les cartes de notre banque ne sont pas affectées par cette faille ». Toutes ces affirmations sont fausses : Primo, une banque ne va pas

adopter un nouveau système sans un minimum de vérifications, donc les banques Italiennes vont corréler ces informations avant de prendre une décision. Ce rapport se trouve sur Internet depuis mai

2010, donc quelqu’un aurait de toute manière fini par le remonter. Aujourd’hui on peut difficilement dissimuler une information il y aura un jour ou l’autre une fuite, un « leak »,

pardon un « wikileaks » !

Deuxio, si le commerçant est complice « passif » et fournit le terminal de paiement le fraudeur aura tout loisir de le faire… Ah bon, vous affirmez contrôler et

tracer les terminaux de millions de commerçants dans le monde, notamment en Amérique du Sud, en Asie et en Afrique ?!

Tertio, l’exploit a été réalisé avec une carte à puce d’une banque Française et un terminal Français, les deux totalement à jour au niveau du firmware.

Pour des raisons de standardisation il est peu probable que certaines cartes soient affectées et d’autres pas, en tous les cas cela doit être vérifié.

Le véritable problème soulevé par le hacker n’est donc pas l’exploit proprement dit, voire même sa légalité, mais le fait de le divulguer sur Internet et les

medias: le « full disclosure ».

MYTHE N° 4 :

Les systèmes actuels sont parfaitement sécurisés, même si certains hackers délinquants (et mythomanes) cherchent à nous faire croire le contraire…

Les failles de sécurité sont béantes et les dirigeants s’en fichent : « business first » !

L’histoire de « Hacker-Croll » est une illustration de la sous-estimation des problèmes de sécurité par nos dirigeants.

« Un pirate informatique français de 25 ans, qui était en mesure de contrôler le réseau social Twitter, a été interpellé mardi dans le Puy-de-Dôme au terme

d’une enquête franco-américaine de plusieurs mois. « Hacker-croll », selon son surnom, était parvenu à obtenir les « codes administrateurs » de Twitter et pouvait y naviguer à l’aise, en créant et

supprimant des comptes. Il avait notamment piraté un compte Twitter au nom de Barack Obama. Il a été libéré mercredi soir à l’issue de sa garde à vue.

Ce pirate sévissait aussi sur le réseau social Facebook ou des messageries électroniques telles que G-mail.

Ce pirate informatique sans profession avait créé son propre blog pour faire partager ses trouvailles. Il était déjà connu pour des faits d’escroqueries sur

internet, de « petites escroqueries qui lui avaient rapporté 15.000 euros ». En revanche, il n’a « jamais tenté de monnayer ni tirer un profit quelconque » du piratage de Twitter. “ source – La

redaction du POST“.

On se demande lequel des deux piratages était le plus grave – celui du Président des Etats-Unis ou celui de la « chanteuse »- pour motiver l’intervention musclée et

combinée de la gendarmerie et du FBI au petit matin dans la chambre que ce jeune homme occupe chez sa maman dans les environs de Clermont-Ferrand…

Qu’a-t-il donc fait de si mal ? Comment quelqu’un en plein cœur de la France avec un simple ordinateur connecté à internet peut-il s’introduire dans la base de

données d’un des sites les plus connus au monde et certainement des plus sécurisés ? Je vais vous le révéler dans les lignes qui suivent : en fait c’est à la portée de n’importe qui et il

suffisait juste d’y penser.

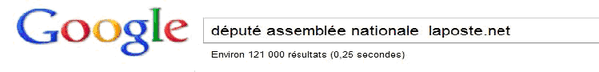

Au moment où j’écris ces lignes la faille n’est bien entendu toujours pas corrigée… Il n’y a pas besoin de compétences informatiques particulières, juste du

bon sens. On appelle cette « technique » le Google hacking, c’est-à-dire s’aider de Google pour aider à analyser les failles d’un système.

Tapez par exemple :

On obtient la liste de tous les députés qui ont une boite email à la « poste.net »

Ensuite on va sur le site de l’Assemblée Nationale pour obtenir toutes sortes d’infos sur notre « cible », par exemple sa date de naissance ou sa ville de

naissance.

On se rend ensuite sur le site de la « poste.net ». Vous noterez au passage que le site est en « http », c’est-à-dire que le mot de passe circule en clair. Vous

noterez aussi qu’en aucun cas il y a piratage, puisque ces infos sont disponibles de n’importe où avec Google. De plus, si vous vous connectez dans un lieu public, par exemple en wifi, votre

login et mot de passe sont interceptables par n’importe qui. Gardez ceci en mémoire pour comprendre un autre hacking exposé plus bas.

La clé de voute de ce hacking est la compréhension du système des « mots de passe oubliés ». Que se passe-t-il si notre député à oublié son mot de

passe ? Il clique sur la boite de dialogue « mot de passe oublié ».

Dans de nombreux cas, y compris Twitter, ce mot de passe est expédié… à une boite aux lettres électronique. Hacker-Croll a donc piraté la boite mail d’un des

administrateurs de Twitter ce qui lui a permis de réinitialiser le mot de passe et donc d’accéder à tous les messages de l’administrateur en question et donc de lui dérober tous les mots de passe

de tous les sites qui vous envoient un email pour renouveler votre « mot de passe oublié », c’est-à-dire la quasi-totalité des sites, y compris certaines banques….

La clef de voute du système est donc l’accès à la boite mail de la « cible ». Mais alors comment réinitialiser un mot de passe d’une boite mail

puisque l’on y a plus accès ? C’est alors que rentre en compte une autre méthode, celle de la « challenge phrase ». On vous pose une ou plusieurs questions personnelles auxquelles vous avez préalablement donné la réponse lors de votre

enrôlement. Et savez-vous quelle était la challenge phrase choisie par l’administrateur de Twitter ? « Quelle est la ville de naissance de votre mère ? ». D’où l’intérêt de « votre ami Google » ci-dessus ! De nombreuses personnes choisissent des questions triviales (date de

naissance) ou mettent des réponses que l’on peut trouver dans Google, sur les réseaux sociaux etc… Cela a été le cas pour deux députés Français qui utilisent des messageries

publiques en plus de la messagerie de l’Assemblée Nationale. Ils n’utilisent pas de pseudo ce qui fait que leur nom indique leur email… Leur boite aux lettres a été piratée et leur mot de passe

réinitialisé. Des réactions dans les medias ? Aucune ou presque. Des améliorations de la sécurité ? Pas que je sache.

Est-ce une intrusion dans un système de données ? Est-ce un délit ? L’utilisation d’un simple navigateur et l’utilisation du moteur de recherche le plus répandu sur

la planète indique plutôt qu’on a réussi un hold-up avec un pistolet à eau… Et encore, on n’a même pas la forme d’un pistolet, disons, avec juste un téléphone portable… Il vaudrait mieux

sécuriser l’accès à la messagerie de la Poste à laquelle font confiance des millions de Français, plutôt que de « tuer le messager de la mauvaise nouvelle ». C’est toute la problématique du

hacker. Lorsqu’il se vante de son exploit, la seule réponse des autorités c’est de lui envoyer la police et de l’embastiller.

MYTHE N° 5 :

Les hackers sont définitivement des délinquants…

Les hackers sont en fait des « messagers de mauvaises nouvelles ».

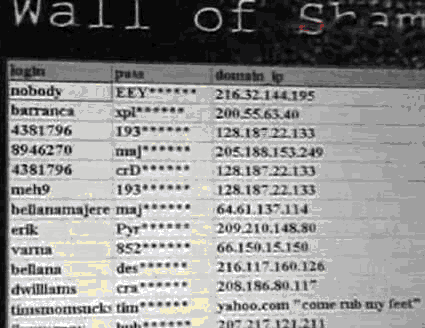

Un autre exemple vient de ma propre expérience à la Black Hat 2008. Tous les ans aux USA depuis près de 25 ans, les hackers du monde entier se réunissent, comparent

leurs exploits et apprennent de ceux des autres. Les plus grandes agences américaines comme la CIA, le FBI ou la NSA participent et cherchent même à recruter les meilleurs hackers. Les medias

couvrent l’évènement qui a lieu notamment à Las Vegas. En 2008 donc je participe au challenge du « wall of sheep » qui consiste à épingler sur un mur électronique, visible des

congressistes, les pseudos et mots de passe des participants qui utilisent des mots de passe en clair dans leurs connexions. Dans une conférence sur les meilleures pratiques d’attaque et de

sécurité, c’est la moindre des choses que de se comporter en donnant l’exemple…

Les journalistes, dont je faisais partie pour un magazine de sécurité bien connu, avaient été dûment prévenus par un email quelques jours avant, du challenge et

clairement instruits de ne pas se connecter en clair. (donc utiliser https au lieu de http). Mon esprit curieux de hacker m’a poussé à vérifier cela dans la

salle de presse… Et là je m’aperçois que de nombreux journalistes se connectent au back office de leur journal –en mode administrateur qui plus est-sans aucune précaution de chiffrement. Je

récupère en quelques minutes des dizaines de mots de passe qui me permettraient de me connecter aux bases d’articles des plus grands medias américains… J’en vérifie au hasard deux, notamment

celui de CNET. Je me connecte avec un simple navigateur et je vois défiler tous les articles du magazine ainsi que les archives, la possibilité de modifier ou d’effacer des articles…

Pour cela j’ai utilisé la technique du « man in the middle » qui permet d’intercepter les flux wifi ou réseau et de lire le contenu des paquets qui

circulent sur un réseau. Il faut bien comprendre qu’il n’y à aucun génie là-dedans. Il suffit d’avoir un logiciel en téléchargement libre sur Internet et une carte wifi ou réseau. Autrement dit,

dans n’importe quel lieu public, aéroport, gare, restaurant, café etc… quelqu’un peut « renifler » vos flux wifi pourvu que ceux-ci soient en clair (http), comme on écouterait la conversation de

quelqu’un qui parlerait fort….

Muni de ces éléments je me présente au « wall of sheep » -le mur des moutons- pour leur faire part de ma découverte et pour qu’ils publient les pseudos

(avec les mots de passe partiellement cachés pour montrer qu’on les a, mais pour empêcher qu’on les utilise). Il y avait des centaines de noms déjà affichés (le hacker Dan Kaminski le célèbre

découvreur de la faille DNS en faisait partie…). Les organisateurs du challenge vérifient sur mon ordinateur, sont amusés, mais m’expliquent gentiment qu’on ne publiera pas ces pseudos là

car la presse est sponsor de l’évènement !

Un photographe prend une photo de mon écran à mon insu à ce moment là et publie les pseudos et mots de passe sur internet !!!

La journaliste de CNET est prévenue ensuite comme « victime » de ce piratage et demande immédiatement à l’organisation de la Black Hat de nous exclure. Ceci dit

elle utilisait le login d’un homme, qui plus est le directeur de la rédaction, qui plus est administrateur de la base complète du journal… Ce qui est une fois de plus démontre le fait de « tuer

le messager » au lieu de reconnaître son propre comportement laxiste et dangereux. Ce qui est incroyable c’est que les media américains puis mondiaux se sont emparés de l’affaire, et nos noms,

qui avaient été divulgués par l’organisation avec nos badges, défilaient en boucle sur CNN : « three french journalists have been expelled from Black Hat conference… ». Des dizaines

d’agences de presse ou des media appelaient sur nos téléphones portables (dont le numéro à priori privé et confidentiel avait été également dûment divulgué par l’organisation…). Tout d’un

coup notre séjour s’est transformé en enfer. Quand je dis « nous » c’est parce que par amalgame mes deux collègues ont été inquiétés, alors qu’ils ne savaient même pas de quoi il en

retournait !

Après une pression énorme de la part des organisateurs qui nous sommaient de tenir une conférence de presse pour nous expliquer (oh le joli coup de pub sans

dépenser un centime !), ainsi que des délires de journalistes qui nous ont traités «d’espions» sans aucune référence, ni vérification des faits, nous avons finalement quitté les USA deux semaines

de vacances plus tard, sans être inquiétés le moins du monde. Pourquoi cela ? Parce que d’autres media « alternatifs » comme « Wired » ont commencé à soutenir les « hackers » (c’est-à-dire nous)

en expliquant que c’était une honte qu’une journaliste qui couvre un évènement de sécurité, qui plus est qui réunit près de 5000 hackers, ne prenne aucune précaution pour se connecter à son

journal… Donc que son comportement irresponsable exposait la sécurité de ses sources et permettrait à des intrus de rentrer dans le système d’information d’un des plus grands media

américain… De même l’autre journaliste qui avait été « piraté » à publié un article faisant son « mea culpa » en expliquant qu’il se connectait avant en « https » mais qu’il avait laissé

tomber pour des questions de compatibilité sur certains points d’accès (le certificat était obsolète).

Au final, à part en France-où nous avons été laminés par des journaleux jaloux et donneurs de leçons, l’expérience a été positive et mon esprit « hacker » en a été

renforcé. Oui, hacker est un état d’esprit voire un mode de vie.

MYTHE N° 6 :

Les hackers sont des délinquants qui n’ont aucun contact avec la vie réelle (des « no life »)

Non, les hackers sont bien intégrés dans la vie réelle et organisés en « tribus du monde libre»…

Les hackers sont organisés en « tribus », comme un mouvement alternatif. D’ailleurs le monde du logiciel libre est directement lié aux hackers, et

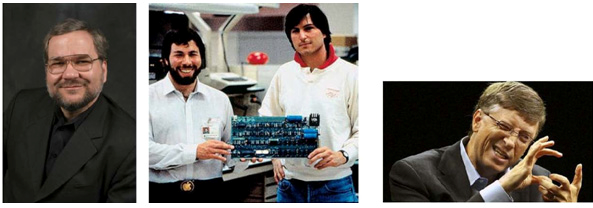

des personnages comme Steve Jobs, Steve Wozniak « Woz », et même Bill Gates ont commencé comme hackers avant de créer l’industrie des ordinateurs personnels.

Philip Zimmermann Steve Wozniak et Steve

Jobs Bill Gates

D’autres se sont directement opposés au système du logiciel payant comme mon ami Phil Zimmermann, qui a publié un logiciel de chiffrement PGP « Pretty Good

Privacy » qui enfreignait la limite de taille de clef fixée par le gouvernement Américain et qui surtout le diffusait gratuitement aux internautes. Ou encore Bruce Schneier qui a conçu

un logiciel de stéganographie « Truecrypt ». Presque tous –de ma génération-sont « rentrés dans le rang »

en vendant leur logiciel à de grands éditeurs, ou en faisant fortune comme pour Apple ou Microsoft.

MYTHE N° 7 :

Les hackers sont tous des génies de l’informatique

En fait le maillon faible de tous les systèmes de sécurité est l’être humain, qui ne nécessite aucun génie pour le duper…

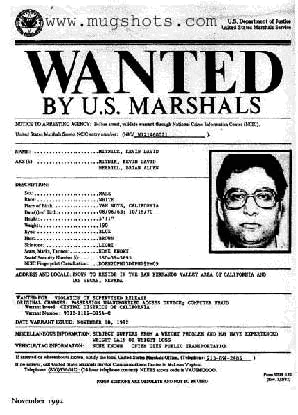

Le plus célèbre des hackers Kevin Mitnick –non pas uniquement par ses exploits, mais surtout par les 170 années de prison auxquelles il a été condamné, les peines

aux USA étant cumulables-est aujourd’hui consultant en sécurité –libéré sous caution-et a commis deux livres qui expliquent le « social engineering ». Comme il explique dans « The art of deception » (l’art de la manipulation) Il s’agit d’utiliser la ruse pour

persuader un utilisateur de lui donner son mot de passe.

Tout commence avec un repas au restaurant à Washington, où, par hasard, il est assis à côté de la belle Alice, secrétaire du patron du FBI qui lui fait face. Il

entend juste « Alice je vais aller aux iles Grenadines à l’hotel habituel la semaine prochaine »… La semaine suivante, il demande à parler au directeur du FBI au téléphone et après moult

barrages franchis (dans son livre il explique comment) il parvient non pas au Directeur –puisqu’il n’est pas là-mais à sa secrétaire, ce qui était en fait son véritable but. En utilisant un

truqueur de voix, il dit à Alice : « C’est Bob, je suis aux Grenadines et je n’arrive pas à me connecter à mon f… e-mail ». « Le mot de passe à changé ou quoi ?!! ». Et là Alice qui ferait tout pour que son patron Bob ne s’énerve pas plus, lui « redonne » le mot de passe… En fait lui « donne

», puisque c’est Kevin Mitnick et non le patron du FBI à l’autre bout du téléphone !

Mitnick se connecte alors à la messagerie du FBI, lit tous les emails et commence une incroyable farce qui va durer plusieurs années où il imite le style et les

textes de différents contacts de cette personne et où il obtient au final l’accès à la plupart des sites et messageries sensibles américains, comme la CIA, la NSA ou le Pentagone au total 17

sites. (Ce qui explique les 170 ans de prison requis: 17 x 10 ans, peine maximum pour le piratage aux USA). En utilisant des systèmes de proxy anonymes il masque sa véritable adresse IP en la

changeant toutes les 10 secondes (voir le réseau TOR pour cela). Alors qu’il n’habite pas très loin de la Maison Blanche, la CIA le recherche partout dans le monde… C’est finalement un autre

hacker –un japonais-émoustillé par la prime de plusieurs millions de dollars qui finira par l’attirer dans un faux site –un honey pot, site « pot de miel »-et remontera à son adresse IP

d’origine… La suite est comme dans les feuilletons à la télé : des dizaines de policiers armés jusqu’aux dents défoncent la porte et dans une débauche de gaz lacrymogènes et d’aboiements d’ordres

brutaux arrêtent le sieur Kevin…

C’est à ce moment que l’on comprend mieux la notion de « tribu de hackers ». Après son arrestation, la caution a été fixée à 1 million de dollars, une somme

évidemment impossible à payer pour un quidam. Sur internet –avec Paypal-des milliers de hackers on donné 10 ou 20 dollars, et la caution a été réunie et payée en quelques mois, et Kevin libéré

!

Le même cas s’est produit récemment en France avec le hacker « Guillermito » qui avait démontré des failles patentes dans le logiciel anti-virus « V-Guard

» de TEGAM, mais qui avait été condamné à plusieurs milliers d’euros d’amende pour « contrefaçon » et avait

entraîné indirectement la disparition de cet éditeur en publiant ses résultats sur internet. Comme aux USA des centaines de hackers solidaires se sont cotisés, car cet enseignant en biologie à

Harvard n’avait évidemment pas les moyens de payer une telle somme…

|

|

MYTHE N° 8 :

Les hackers n’ont qu’un pauvre PC pour effectuer leurs exploits depuis leur chambre.

En fait, les hackers disposent de l’ordinateur le plus puissant au monde…

Une nouvelle génération de hackers à remplacé l’ancienne : cette génération là, est très technique et dispose de moyens informatiques sans précédent : Quel est

l’ordinateur le plus puissant du monde ? Celui du Pentagone ? Celui des Russes ? Des Chinois ? Non, celui des hackers !!!

1 Tianhe-1A – (Chine) 2 Jaguar -Cray 3 Nebulae -Dawning TC3600 4 TSUBAME 2.0 5 Hopper -Cray XE6 6 Tera-100 -Bull 7 Roadrunner -BladeCenter 8 Kraken XT5 -Cray 9

JUGENE -Blue Gene/P Solution 10 Cielo -Cray XE6 8 (10 ordinateurs les plus puissants au monde – source top500.org – janvier 2011)

Tous ces ordinateurs ont un point commun : ils sont basés sur des microprocesseurs du commerce (Xeon Intel ou Cray) mais montés de manière massivement parallèle. Un

système de refroidissement liquide permet « d’empiler » les processeurs et de dissiper la gigantesque chaleur générée. La vitesse est mesurée en Teraflops (mille milliards d’instructions par

seconde) voire en PetaFlops (1000 Tflops). Ces calculateurs servent surtout aux simulations et aux cassage d’algorithmes de chiffrement de manière à ce qu’un pays dispose d’un outil pour voir «

en clair » ce qui transite comme information chez lui.

L’idée des hackers est la même : casser les algorithmes de chiffrement afin de lire les flux cryptés.

Grâce à Internet on peut regrouper des centaines de milliers, voire des millions d’ordinateurs à travers le réseau en leur faisant effectuer à chacun une

part minuscule du travail en tâche de fond, sans même que l’utilisateur de l’ordinateur en soit affecté. En effet, le CPU d’un ordinateur est utilisé à quelques % de ses possibilités, un

peu comme notre cerveau…

De là est né le projet BOINC (Berkeley Open Infrastructure for Network Computing),à l’université de Berkeley. Il s’agit d’installer un programme en tâche

de fond sur son ordinateur et celui-ci va procéder à des calculs de décodage scientifique ou autres… Ce programme est largement utilisé par la communauté scientifique pour, par exemple, le

décodage du génome humain ou bien la tentative de décodage des bruits radio éventuellement extra-terrestres (ex programme SETI)…

Mais les hackers l’utilisent pour un tout autre but : la plupart des accès aux ordinateurs étant protégés par un mot de passe, celui-ci est craquable en «

brute force » en essayant toutes les combinaisons possibles, comme pour ouvrir la serrure d’un coffre. Plus le mot de passe est long et compliqué, plus l’attaque est longue proportionnellement.

Une approche mathématique consiste à prendre toutes les combinaisons de caractères (lettres+chiffres+caractères spéciaux) et à fabriquer une table qui donne la résultante codée pour chacune des

combinaisons. Ensuite il suffit de regarder dans cette table si la combinaison chiffrée correspond et de remonter ainsi au mot de passe qui l’a générée.

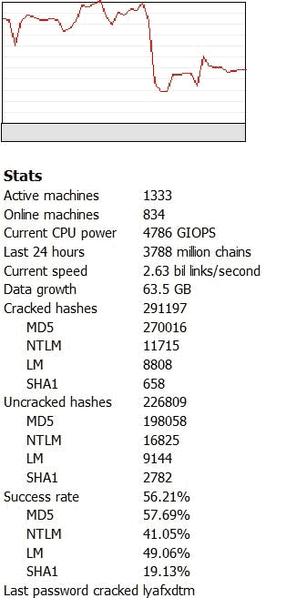

Plus le mot de passe est long, plus le nombre d’entrées de la table est grand et ceci de manière exponentielle. Cette table « qui résout tout » est appelée «

rainbow table » ou « table arc-en-ciel ». Plus d’un demi-million de hackers se sont donc « fédérés » autour de ce logiciel et ce réseau « rainbowcrack.net » de manière à constituer

des tables de plus en plus puissantes, en se partageant la tâche immense de calcul.

Aujourd’hui grâce à ces tables en téléchargement sur Internet, n’importe quel mot de passe de moins de 2×7 caractères est cassé instantanément (ce qui correspond à

la totalité des ordinateurs sous Windows XP). Ce « net-ordinateur » virtuel, composé de plus de 500.000 ordinateurs personnels est infiniment plus puissant que n’importe lequel du top 10 des

ordinateurs « nationaux ». Les millions d’ordinateurs qui composent le réseau BOINC ont plus de puissance de calcul qu’aucun Etat n’a jamais osé rêver et le tout en mode « gratuit » !

MYTHE N° 9 :

Les hackers sont désintéressés.

Non, la nouvelle génération en a fait un business…

Cette nouvelle génération comporte déjà ses « vedettes » comme Alex Tereshki, Rafal Wojtczuk et Joanna Rutkowska de Invisible Things Lab (qui a démonté et

fracturé le système d’accès à Vista avec sa fameuse « Blue Pill »), les Italiens Andrea Barisani et Daniele

Bianco dont j’ai parlé plus haut.

Ces hackers sont plutôt d’Europe de l’Est ou d’Inde –comme mon ami Ankit Fadia -se décrivent comme des « chercheurs en sécurité » et ont souvent une entité

commerciale pour « rentabiliser » leurs travaux. Ils participent largement à des conférences ou interviennent sur des missions de « forensics » pour aider les entreprises, les éditeurs

de logiciel ou les gouvernements à comprendre ce qui s’est passé en cas d’intrusion ou de faille de sécurité.

L’exemple de DAN Kaminsky illustre bien ce phénomène : au lieu de divulguer sur Internet l’énorme faille de sécurité qu’il avait découverte sur les serveurs DNS du

monde entier, il a contacté en secret les éditeurs –y compris les développeurs du libre, premiers concernés par cette faille, les serveurs DNS BIND étant essentiellement sous Linux-et a ainsi

permis de corriger la faille 11 jours avant que les hackers de METASPLOIT ne publient le programme d’attaque et que les script kiddies se jettent dessus pour l’essayer.

Puisqu’on parle de METASPLOIT, voici l’exemple typique de la facilité pour porter une attaque aujourd’hui vers un site ou vers un ordinateur connecté à Internet.

METASPLOIT analyse la faille publiée, écrit un code d’attaque et le publie aussitôt sur son site :

Mais H.D. Moore le fondateur de METASPLOIT vient de vendre sa société, et lui avec, à un éditeur de sécurité Américain. Tout le travail collaboratif du

libre a donc été récupéré par une société privée…

MYTHE N° 10 :

Les hackers sont des programmeurs chevronnés

En fait tous les programmes de hacking sont disponibles sur Internet

A part quelques exceptions, la plupart des hackers reprennent les sources de programmes existants ou utilisent des programmes tout faits.

Il existe plein de sites « alternatifs » comme Goolag.org, Backtrack, secuser.org, etc… qui permettent à l’apprenti hacker de « faire son marché ». Voici la page

d’accueil de goolag.org. Vous avez bien entendu saisi le clin d’œil à Google :

Ou rfidiot.org qui indique tous les éléments pour pirater les badges RFID des autoroutes, transports en commun ou stations de ski :

MYTHE N° 11 :

Il existe des « hackers d’Etat ».

En fait, la nouvelle génération chinoise est indépendante, impatiente et nationaliste…

Il existe également un mythe de hackers d’Etat, désignant notamment la Chine. Ces hackers seraient rémunérés par le gouvernement Chinois afin de récupérer les

secrets industriels dans nos sites à travers des piratages par Internet. Alors que l’attaque de l’intérieur –par un stagiaire par exemple-me parait plausible et simple, autant l’attaque concertée

depuis internet est un mythe : De par leur nature les hackers –même les Chinois-sont «anti-establishement », et pour avoir été plusieurs fois en Chine, j’ai vu que les jeunes ingénieurs

informaticiens aspirent essentiellement aux même valeurs matérielles qui nous ont porté depuis la fin de la 2eme guerre mondiale : avoir une (belle) voiture, un appartement, un frigo plein, une

télé avec 300 chaines, et bien entendu un smartphone et une connexion internet à haut débit…

La seule différence notable avec « nos hackers » est qu’ils ont un sens nationaliste hyper-aigü généré par les humiliations que les occidentaux leur ont fait subir

pendant des centaines d’années quand ils n’étaient que l’ombre de l’ancien « Empire du Milieu ».

Alors quand Jin Jing, athlète Chinoise paralympique, portant la flamme olympique à Paris se fait asperger par des imbéciles fanatiques (pour dénoncer les

atteintes aux droits de l’homme au Tibet) avec des extincteurs, pour éteindre la flamme et se fait renverser son fauteuil, les hackers Chinois le prennent pour une grave offense et se vengent en

attaquant les sites Français en déni de service, comme d’ailleurs ils ont boycotté les magasins Carrefour sur place…

Il est clair que la Chine forme actuellement la plupart des ingénieurs dans le monde et que qualitativement ils n’ont rien à envier aux nôtres : Par exemple, deux

jeunes femmes de l’Université de Shanghai ont partiellement cassé l’algorithme MD5 en août 2004, et comme tous les chercheurs ont publié leurs travaux sur Internet. Cet algorithme étant

constitutif du protocole https qui chiffre nos flux web sur Internet il y a de quoi s’inquiéter…

Peu de temps après, malgré les dénégations des « experts », les Chaos Computer Club allemand et également EPFL de Lausanne confirmaient les « collisions » dans

certains cas permettant la réversibilité du hash : autrement dit on peut « retrouver le steak initial avec la viande hachée », ou bien on peut retrouver par cryptanalyse le mot de passe… Plus

besoin de « rainbow table » ou de puissants supercalculateurs…

On dirait que les hackers sont pratiquement le « R&D » de la sécurité !

MYTHE N° 12 :

Les hackers adorent se vanter de leurs exploits

Oui, c’est vrai, Ils ont même un site web qui les recense… sans les encenser !

A propos de R&D est-ce que les sites web sont sécurisés ? A entendre les banques et autres sites de e-commerce : « tout est sous contrôle ». Mais est-ce vrai ?

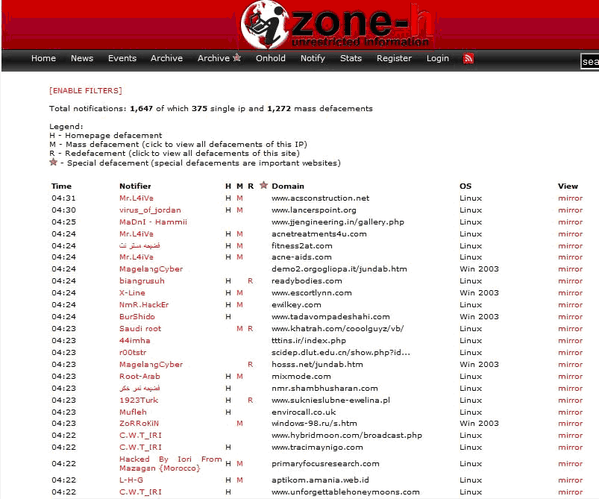

En vérité il y a des failles à la fois dans les systèmes et dans le code applicatif. Certains hackers les trouvent mais comment le prouver et surtout s’en vanter ? Le site « zone-h.org »

a été créé comme un « Guiness des records » des hackers. Ceux-ci peuvent faire une copie d’écran de la page piratée et la poster sur le site pour

preuve avec le lien pour aller sur le site.

On appelle ce phénomène le « defacing ». Il s’agit de montrer que l’on a pris le contrôle du site en changeant sa page d’accueil ce qui prouve que l’on est capable

d’écrire ce qu’on veut sur l’ordinateur « cible » qui héberge le site. La tribu des hackers nationalistes ou idéologues en « …istes », qui attaquent les sites d’un pays « inamical » en profitent

pour mettre un message politique. Par exemple le défacement (le mot n’existe pas, mais vous avez compris) de la page d’accueil de Baidu qui est … le Google chinois !

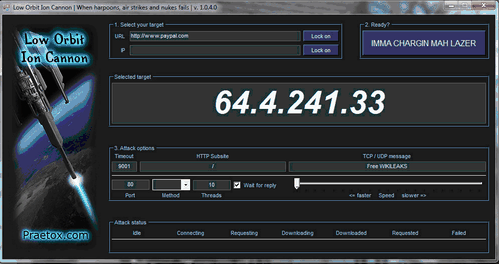

Un autre exemple de déni de service distribué est celui récent de la tribu des « anonymous

» qui en utilisant le programme LOIC (Low Orbit Ion Cannon) attaquent les sites des banques en les inondant, donc en empêchant les transactions normales avec leurs clients, parce que ces

banques refusent d’encaisser les dons vers Wikileaks, tentant ainsi d’asphyxier ces derniers et les contraindre à fermer leur site.

Les polices du monde entier, y compris en France, traquent les anonymous et viennent par exemple d’arrêter un adolescent de 15 ans qui

n’a pas trouvé plus malin que d’utiliser le programme LOIC depuis chez ses parents avec l’adresse IP de sa Freebox… Les « vrais » anonymous utilisent bien entendu des proxy avec des

rebonds comme dans le réseau TOR dont j’ai déjà parlé :

MYTHE N° 13 :

Les hackers sont décidément des délinquants et doivent être traités comme tels (les mythes ont la vie dure)…

En fait, les hackers sont les messagers de la vérité même si elle n’est pas bonne à entendre !

Mais revenons au commencement de l’affaire

Mais revenons au commencement de l’affaire

Wikileaks : Le site par lui-même ne fait que collecter des informations que n’importe quel internaute peut « poster » et ceci depuis plusieurs années. Des dons -comme pour Wikipedia-lui

permettent de payer les hébergements dans les différents pays. Tout le monde s’en fiche jusqu’au jour un informaticien « gay » de l’Armée Américaine (le fait qu’il soit homosexuel est déterminant

dans l’histoire), décide de pomper tous les messages échangés par les ambassades US dans le monde et de les poster sur Wikileaks… Il est en Irak, et naturellement l’armée Américaine

concentre là-bas toutes les informations nécessaires au déroulement des opérations. Donc cet informaticien entre dans la salle informatique, copie toutes les données de la base en quelques

minutes et en ressort sans être inquiété !!!

Il les publie sur Wikileaks et là c’est un déchainement médiatico-politique contre, une fois encore, le « messager » Julian Assange. On déterre même une

affaire de viol en Suède, alors qu’il est Australien et il est incarcéré au Royaume Uni. Les banques américaines, VISA, Mastercard, Paypal, Bank of America sont priées de lui bloquer ses comptes

et les hébergeurs de résilier leur contrat ; Idem en Europe…

Au lieu de se demander comment un simple soldat-informaticien avait pu dérober 250.000 câbles classés secrets en quelques minutes en plein territoire de guerre qui

plus est (donc que des ennemis pourraient réaliser aussi) et comment y remédier pour que cela ne se reproduise plus, on s’attaque à celui qui ose en parler…

Comment cet informaticien a-t-il procédé et pourquoi ? Il a utilisé un disque DVD-RW (réinscriptible) qui contient 4Go de données -ce qui est énorme pour stocker du

texte-et lors de la fouille en sortie à prétendu qu’il s’agissait d’une copie de chansons de Lady Gaga ! Le garde responsable de la fouille – qui cherchait des clefs USB ou des disques durs en

suivant scrupuleusement sa procédure- n’y a vu que du feu…

Le soldat à fait cela et surtout publié ces informations par vengeance. Il en avait assez d’être maltraité comme homosexuel dans l’armée US. « Don’t ask, don’t

tell» suivant la doctrine. « Ne posez pas la question et ne le dites pas ». Du coup, c’est le facteur

humain qui a causé la trahison, comme souvent en sécurité…

Au final, les hackers sont à l’informatique ce que les écologistes sont à l’économie de marché : un contrepoids d’idées et de pouvoir. En ce sens

ils ont toute leur place pour contrer des éditeurs de logiciels qui n’ont pas forcement l’objectif unique d’améliorer la sécurité de leurs clients, mais probablement surtout l’objectif de

s’enrichir massivement sur un marché colossal. Les hackers aident les entreprises à boucher leurs trous de sécurité en leur faisant subir le challenge de la réalité des attaques. Les hackers

défient les états totalitaires en les empêchant de censurer l’information.

S’il n’y avait pas les hackers, « Big Brother » aurait déjà gagné !

A propos de l’auteur

Mauro

Mauro

ISRAEL,

魔术师的净

13^/37//1≥≥

lenetwizz (at) gmail.com

Mauro Israël est expert en sécurité des systèmes d’information depuis plus de 25 ans, effectuant, entre autres, des cours

de sensibilisation à la sécurité, du hacking éthique et de nombreux audits de sécurité.

Après un diplôme de l’Institut Supérieur du Commerce de Paris, Mauro est devenu programmeur de l’Armée Française, Master

CNE Novell, Microsoft Certified Professional, ProCSSI de l’INSECA Pôle Universitaire Léonard de Vinci ainsi que ISO27001 Certified Lead Auditor.

Mauro a effectué en près de 25 ans de travail, plus de 1000 missions de conseil et d’audit, en particulier pour les

centrales nucléaires d’EDF, ARIANE Espace, la Force Aérienne Stratégique, Alcatel, Ford, Crédit Immobilier de France, Peugeot PSA, BOSCH, Institut Curie, Bureau Veritas, VALEO, Société Générale,

SFR , FERRERO, Bank of Africa ou la Commission Européenne.

Mauro se concentre maintenant sur les aspects pratiques de la sécurité des systèmes d’information y compris les processus

d’audit et de certification, et les plans de continuité d’activité. Il est l’auteur d’un certain nombre de livres et articles dans de nombreuses revues spécialisées sur la sécurité. Il est

intervenu, entre autres conférences, aux « Assises de la Sécurité », à INFOSECURITY et NET FOCUS.

Il a enseigné la sécurité informatique à l’Ecole Nationale Supérieure des Télécommunications de Paris, ainsi qu’à la

Commission Européenne, et l’Intelligence Economique à l’Université d’Economie de Lille.

Mauro est maintenant un expert international reconnu de la sécurité, blogueur, conférencier… et hacker un jour, hacker

toujours !