Paradis perdu…

Après avoir mis en place toutes les bonnes pratiques en sécurité, nous pensions, « nous » les RSSI, les SSI, les éditeurs de logiciels en sécurité, que nous allions

atteindre le « paradis de la sécurité »: un monde où tout est sous contrôle et où nous obtiendrions la double reconnaissance tant méritée: celle de la Direction informatique et celle du Management

de l’entreprise…

Nous avons presque atteint ce point courant 2009, lorsque les solutions intégrées de protections applicatives et de filtrage des accès sont venues compléter la

sécurisation des accès distants.

Et puis Steve Jobs et Mark Zuckerberg sont venus « mettre la pagaille » dans nos plans et notre entrée programmée au Paradis ! L’engouement pour les smartphones et

les tablettes, l’utilisation compulsive des réseaux sociaux, les achats intempestifs de matériels et logiciels personnels utilisés au bureau, le floutage du temps de travail et du temps de

loisirs, ont fait voler en éclat notre belle prévision d’ordonnancement…

Que reste-t-il de nos certitudes après cette nouvelle vague du web 2.0 et du BYOD (Bring Your Own Device) ? Soit nous tentons de bloquer ces usages au détriment de

l’efficacité métier et, il faut bien l’avouer, de l’attrait de notre entité, notamment pour les nouvelles générations, soit nous accompagnons cette vague en la sécurisant, dans le pur esprit de

ma dévise du RSSI: « protéger & servir ».

Pour celà nous devons être prêts à plusieurs remises en causes: Tout d’abord, il faudra abandonner l’idée qu’on puisse tout contrôler, notamment le

parc informatique. Autrement dit, il faudra considérer chaque machine connectée au réseau comme un vecteur potentiel de contamination, celle-ci ayant été connectée à Internet par

ailleurs, sans qu’aucune protection liée aux outils installés sur un « master » client puissent la protéger. La conséquence sera le renforcement des systèmes d’analyse de

comportements digitaux des machines connectées (tentatives de scan notamment et tentatives d’évasion de flux data par des ports non référencés). Les sondes réseau vont donc prendre plus

d’importance, ainsi que les systèmes de journalisation et d’analyse de logs et de gestion d’incidents (SIEM), plutôt que les agents installés sur les machines. Une autre bonne raison du

déclin prévisible des agents –tels que les anti-virus- est leur non disponibilité et mise à jour automatisée sur des smartphones ou des tablets. La gestion centralisée de ces

éléments doit être tentée, mais il y aura forcément des unités non mises à jour ou bien des utilisateurs récalcitrants.

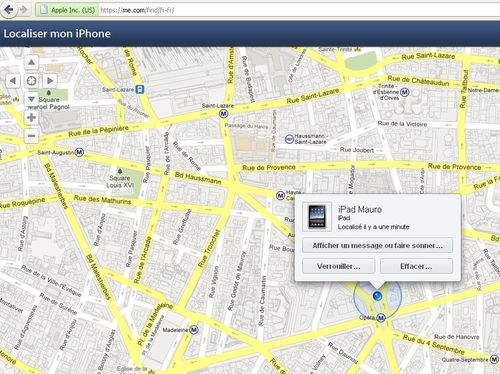

L’autre vecteur de sécurisation sera déduit de cette impossibilité de contrôler le parc informatique à 100%: On installera des systèmes de geo-localisation

et de blocage/destruction des données à distance. L’utilisateur qui se sera fait dérober son smartphone ou tablette, n’aura qu’à le déclarer et pourra obtenir la neutralisation des

données qu’il contenait, ce qui est le seul enjeu valable pour l’entreprise. La valeur de remplacement de l’objet en question étant du domaine des assurances et parfaitement couvert.

Pour ma part j’ai donc installé « Lookout » sur mon Google Phone Android et j’utilise « Mobile Me » (version gratuite) pour mon iPad. J’ai complété le dispositif par le backup

automatique des données de SFR. J’en ai profité pour faire de même sur mon ordinateur portable sous Windows avec le logiciel de Computrace couplé au chiffrement de disque dur

Check Point.

J’obtiens ainsi toutes les fonctions de sécurisation à mon sens nécéssaires:

– geolocalisation de mon appareil disparu (par triangulation opérateur)

– possibilité de résilier ma ligne donc de bloquer le voleur dans son activité « voix »

– possibilité d’envoyer un message au voleur: « je t’ai repéré ! » Ce qui va l’inciter à se débarasser rapidement de l’engin ou bien de retirer la SIM ce qui

est un des buts recherchés

– possibilité de bloquer le système obligeant le voleur à le réinitialiser

– possibilité de détruire à distance toutes les données contenues dans le smartphone ou tablette ou laptop

En combinant ces solutions avec des systèmes de gestion et de contrôle des dispositifs « nomades », comme « Good for Enterprise » on reviendra à un niveau de sécurité acceptable.Il est à noter qu’Apple même propose un dispositif de gestion des

iPhones et iPads sur son site, pour les entreprises.

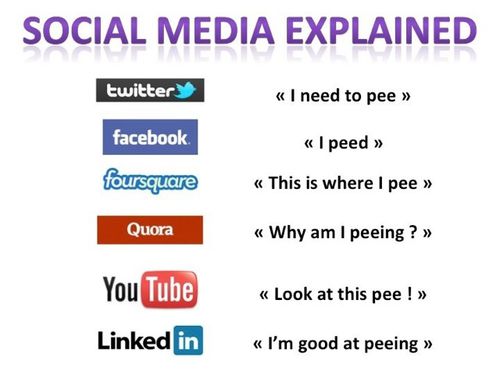

Il restera à éduquer et prévenir les usages irresponsables ou dangereux de cette « nouvelle vague » et pour celà un programme de sensibilisation à la

communication sur les réseaux sociaux fera parfaitement l’affaire.

Dans un prochain article, je vous communiquerai les 10 règles de comportement à respecter sur les réseaux sociaux pour que vous puissiez les

intégrer dans vos programmes de sensibilisation…

Ainsi nous accepterons le fait du « Paradis perdu », mais au moins nous aurons bien travaillé pour « protéger et servir » dans le « monde 2.0 » 😉