Collection #1

« Collection #1 »

© MyFashionlife

S’agit-il d’une nouvelle collection de mode pour « hashtag branchés » ? Ou bien un site qui regroupe les meilleures histoires du net hashtag « #1 drôle » ?

En fait il s’agit d’un nouveau fléau d’Internet, notamment depuis Janvier 2019 : La publication de 2,7 milliards de comptes piratés dans une archive prête à être téléchargée depuis le darkweb. Cela correspond aux mots de passe de près de 773 millions d'adresses courriel distinctes ! Ce fichier regroupe les données de près de 12000 piratages de sites, y inclus la plupart des sites marchands (y compris en France).

===========

(Source : Lesnumeriques.com)

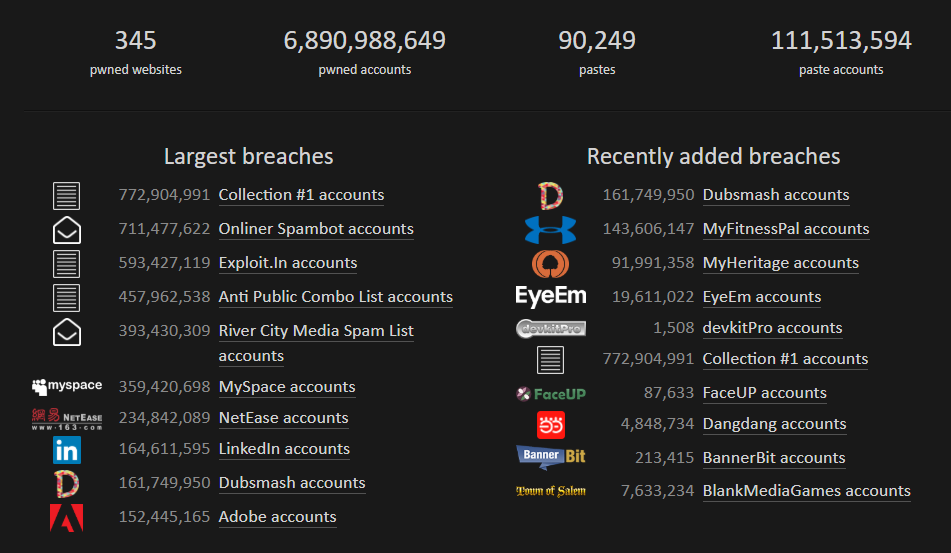

Jeudi 17 janvier, Troy Hunt (qui travaille chez Microsoft), connu pour être le fondateur du site Have I been Pwned?, a fait savoir qu'une archive comprenant près de 2,7 milliards d'identifiants a fait son apparition sur la toile. Celle-ci regroupe des données issues de quelque 12 000 piratages.

Les chiffres ont de quoi donner le tournis. Sur un forum dédié au piratage, Troy Hunt a découvert grâce à des signalements un lien pointant vers une archive de 87 Go hébergée sur Mega (depuis supprimée). Dans cette archive, le fondateur et gérant du célèbre site Have I Been Pwned? a dénombré pas moins de 2 692 818 238 lignes pour autant d'identifiants. Après recoupement, l'archive contient la bagatelle de 1,16 milliard de paires uniques composées d'une adresse mail et d'un mot de passe. On y trouve près de 773 millions d'adresses distinctes et plus de 21 millions de mots de passe différents.

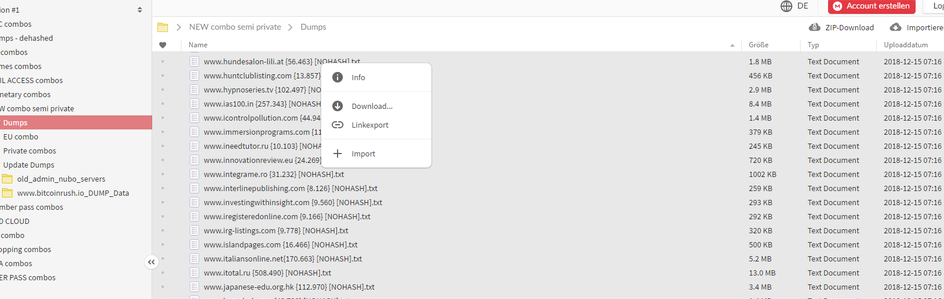

Décomposé en quelque 12 000 fichiers, ce butin n'est pas le fruit d'un unique piratage. Il s'agit manifestement d'une « collection » de données volées à l'occasion d'autant d'intrusions, le nom des sites étant indiqué en titre des fichiers. Le dossier source s'appelle d'ailleurs "Collection #1", nom qui a été repris par Troy Hunt pour désigner sa trouvaille. D'après les observations de l'expert, le piratage le plus ancien présent dans cette étonnante base de données remonte à 2008. Dans l'ensemble, bon nombre de fuites sont déjà connues, mais ce n'est pas le cas de toutes. Sur les 773 millions d'adresses touchées, 140 millions n'avaient pas encore été recensées par Have I Been Pwned? comme ayant déjà fait l'objet d'un piratage. De même, sur les 21 millions de mots de passe divulgués, seulement la moitié était déjà connue au bataillon et considérée comme compromise.

Devant ce constat, Troy Hunt a bien sûr ajouté ces données à la base de son service. Ainsi, pour savoir si une adresse fait partie du lot, il suffit de faire un crochet par Have I Been Pwned? (ou de faire appel au service Firefox Monitor, qui s'appuie sur la même base).

========

HaveIbeenpwned ?

Le monde de la cyber-sécurité a changé, en fait, en quelques mois. Les pirates utilisent des IA (Intelligences Artificielles) qui attaquent systématiquement TOUS LES SITES WEB du monde et tentent d’en extraire des couples login-mot de passe, des données de cartes de crédit, adresses etc. La différence avec « avant » est le côté automatisé des attaques qui exploite systématiquement et automatiquement toutes les failles trouvées. Il faut savoir qu’à part quelques exceptions (comme Amazon) TOUS LES SITES de e-commerce internationaux et français ont été piratés…

Voici le site qui regroupe toutes les failles trouvées : vous pouvez tester vos propres adresses email, notamment gmail, hotmail etc. La seule condition est de pouvoir recevoir l’email à cette adresse :

Comme vous pouvez le constater, en plus de la « Collection#1 », un certain nombre de sites ont été piratés par le passé, comme Adobe, Linkedin ou Dropbox.

Il est important de savoir si des comptes de votre entreprise, correspondant au domaine de messagerie ont été touchés par cette divulgation. Autrement dit, y-a-t-il des emails de l’entreprise utilisés sur d’autres sites qui ont eu leur mot de passe divulgué ?

La recherche par domaine vous permet de trouver toutes les adresses électroniques d'un domaine particulier qui ont été prises dans l'une ou l'autre des brèches de données actuellement dans le système.

Depuis, vous avez probablement changé de mot de passe de votre compte pro, mais est-ce le cas sur le site en question ?

Quoi faire maintenant ?

1 – Tout d’abord, Il faut changer votre mot de passe pro, si cela n’a pas déjà été fait. Cela évitera que le pirates aient un login-mot de passe valide pour entrer sur le réseau de votre entreprise. Il s’agit bien du mot de passe que vous utilisez pour ouvrir votre session le matin ou pour consulter vos emails.

2- Ensuite il faut identifier tous les sites où vous avez utilisé l’email de votre entreprise lors de votre inscription : Typiquement Linkedin, Dropbox, Adobe etc. Changez immédiatement le mot de passe. Activez l’authentification avec un double facteur (SMS, mot de passe valable une fois) lorsque c’est possible. Cela existe pour de nombreux sites comme Gmail, Office 365, Dropbox, Twitter, Slack, Trello, etc.

3- Changez votre e-mail dans tous les sites non professionnels : Mettez un autre email que celui de votre entreprise.

4- Vérifiez que vos autres e-mails ne sont pas piratés (Gmail, Hotmail, Yahoo, etc.) en les vérifiant sur https://haveibeenpwned.com/

5- Pour le futur : Si vous avez besoin d’entrer un login-mot de passe sur un site, n’utilisez pas l’email d’entreprise, sauf si le site est lié à votre activité professionnelle et que vous voulez recevoir les e-mails du site sur votre messagerie pro. Si vous utilisez l’email pro mettez absolument un autre mot de passe que celui de votre ordinateur fourni par votre entreprise.

6 – Soyez vigilants : D’autres « collections » sont annoncées…

SI vous n’êtes pas encore convaincus de la gravité de la situation, allez sur le site de Zataz :

https://www.zataz.com/?s=fuite

N’accordez qu’une faible confiance à un simple mot de passe et essayez de varier vos mots de passe sur les différents sites. Utilisez si possible un « coffre-fort de mots de passe », comme Lastpass https://www.lastpass.com/fr, 1password https://1password.com/ ou celui intégré dans Google : chrome://settings/passwords